[AWS] Transit Gatewayを使ってVPN,VPC,別リージョン接続を試してみる

②Transit Gatewayとオンプレ環境をVPN接続してみる

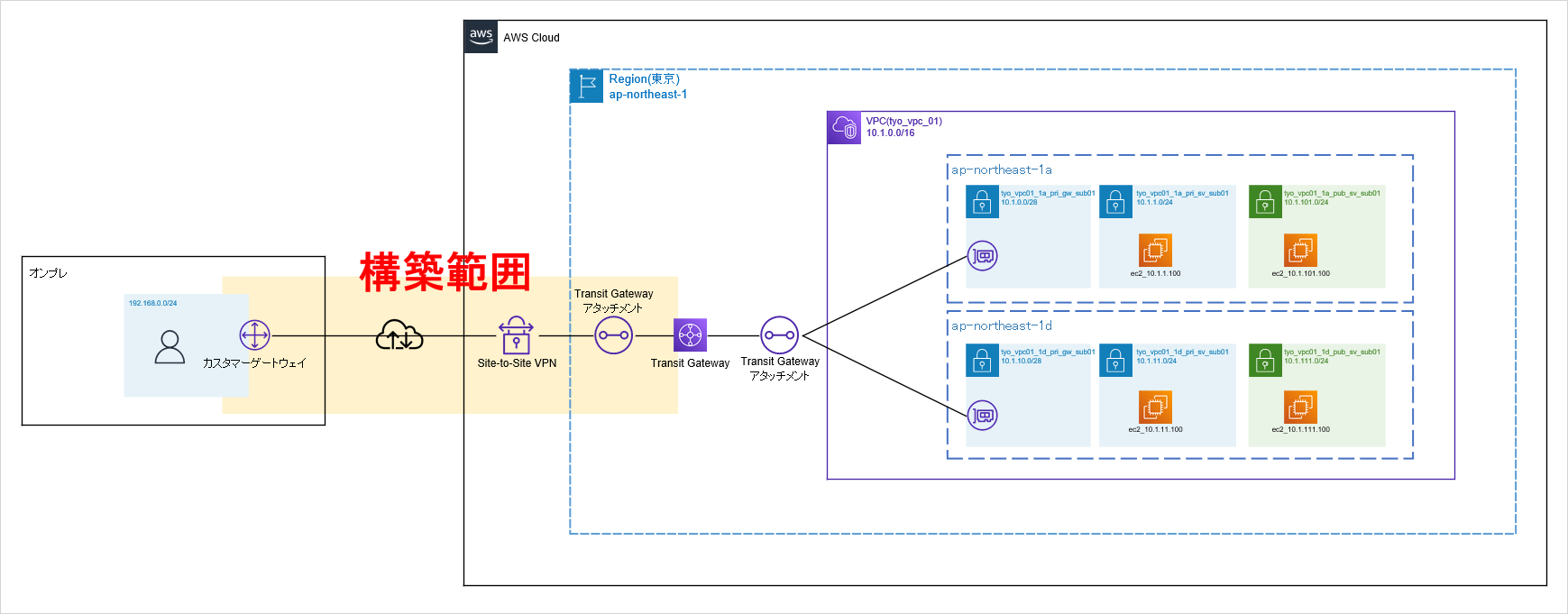

構成

次に、先ほど作成したTransit Gatewayを使ってオンプレとVPN接続を行います。

構築に当たっては、下記の作業を行います。

- カスタマーゲートウェイの作成(オンプレ側VPN装置の情報を作成)

- Site-to-Site VPNからオンプレVPN装置のサンプルコンフィグをダウンロード

- オンプレVPN装置の構築

- VPCのルートテーブルにオンプレ側のルーティングを追加する

- 先ほど構築したTransit Gatewayにカスタマーゲートウェイをアタッチする

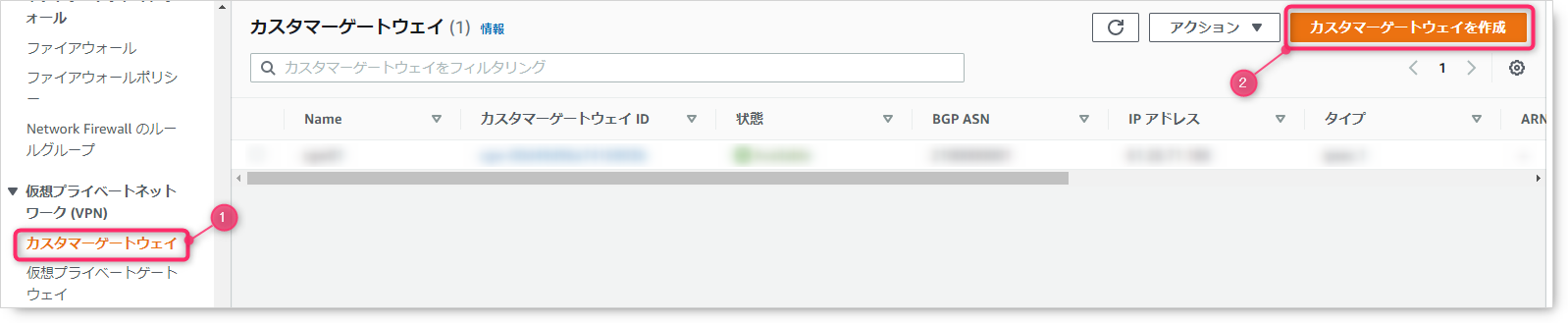

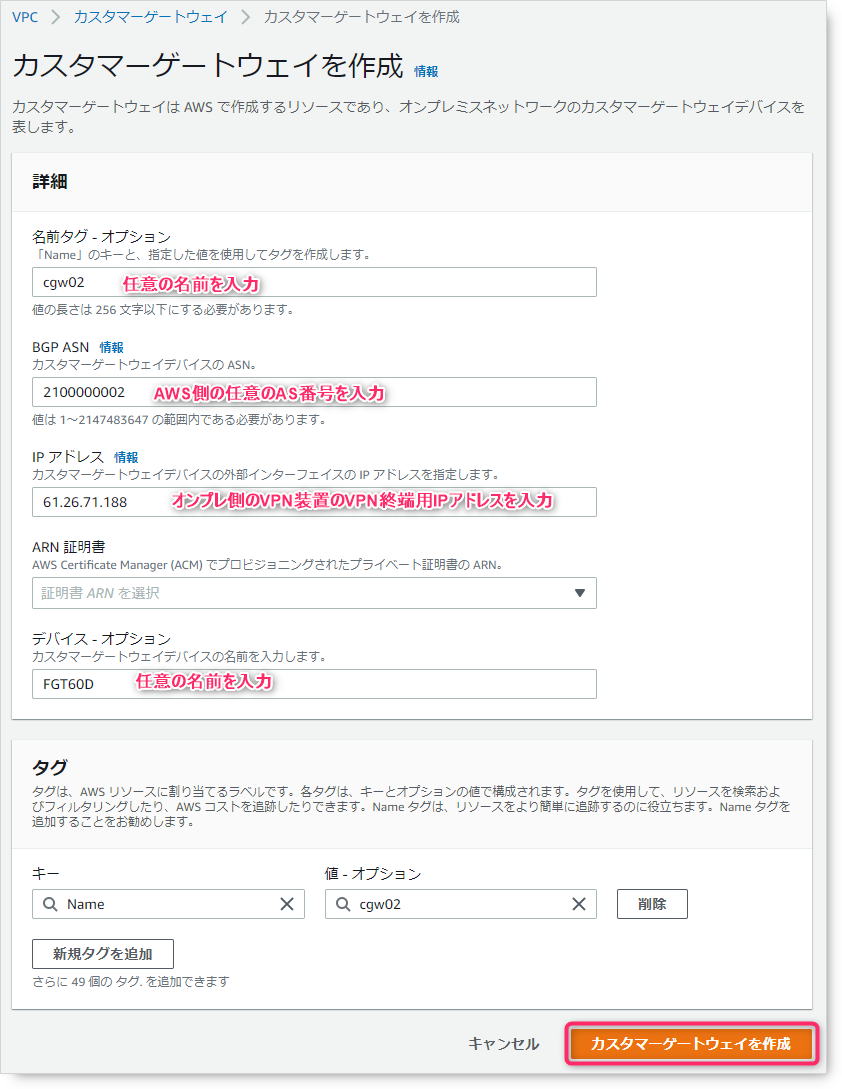

設定方法

まず、最初にカスタマーゲートウェイを作成します。カスタマーゲートウェイはオンプレのVPN装置のVPN終端IPアドレスを登録します。当方の環境はFortigateを使用しています。

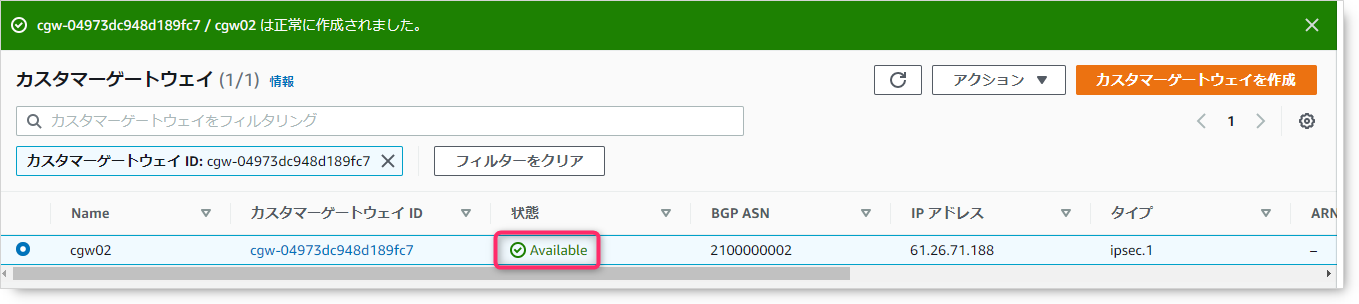

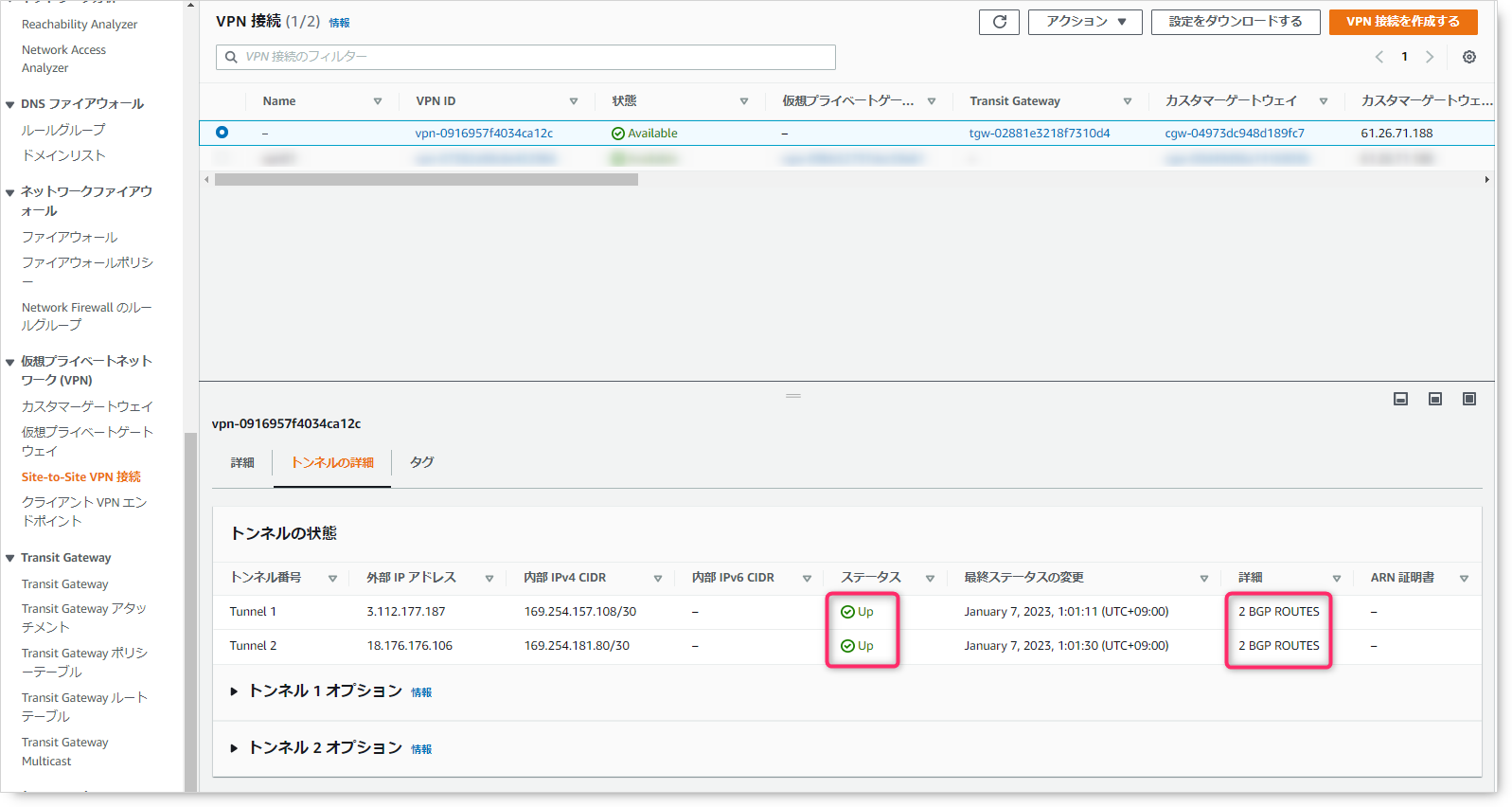

状態がAvailableになることを確認します。

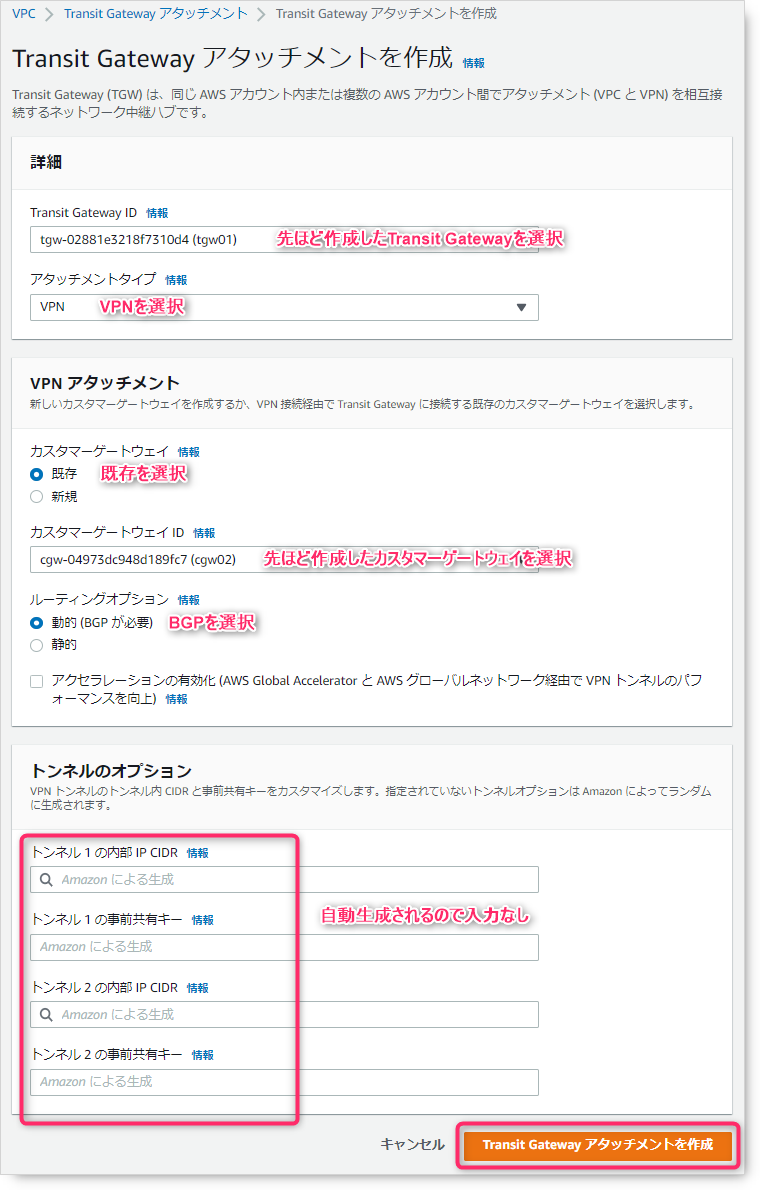

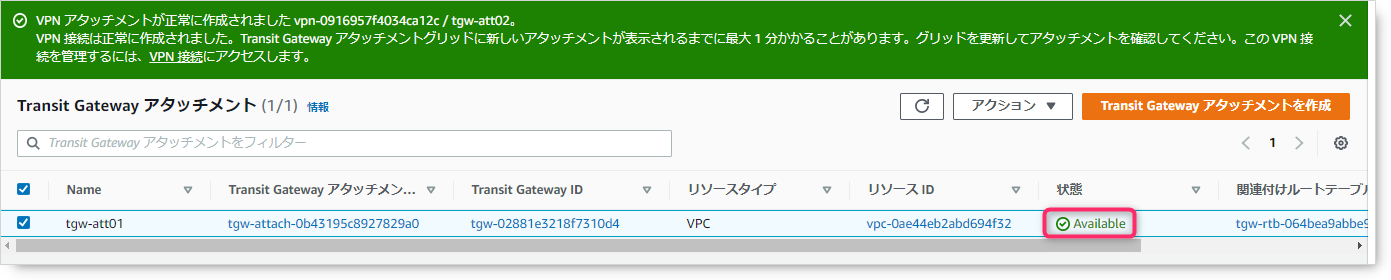

次にTransit Gatewayに先ほど作成したカスタマーゲートウェイをアタッチさせます。

状態がAvailableになることを確認します。

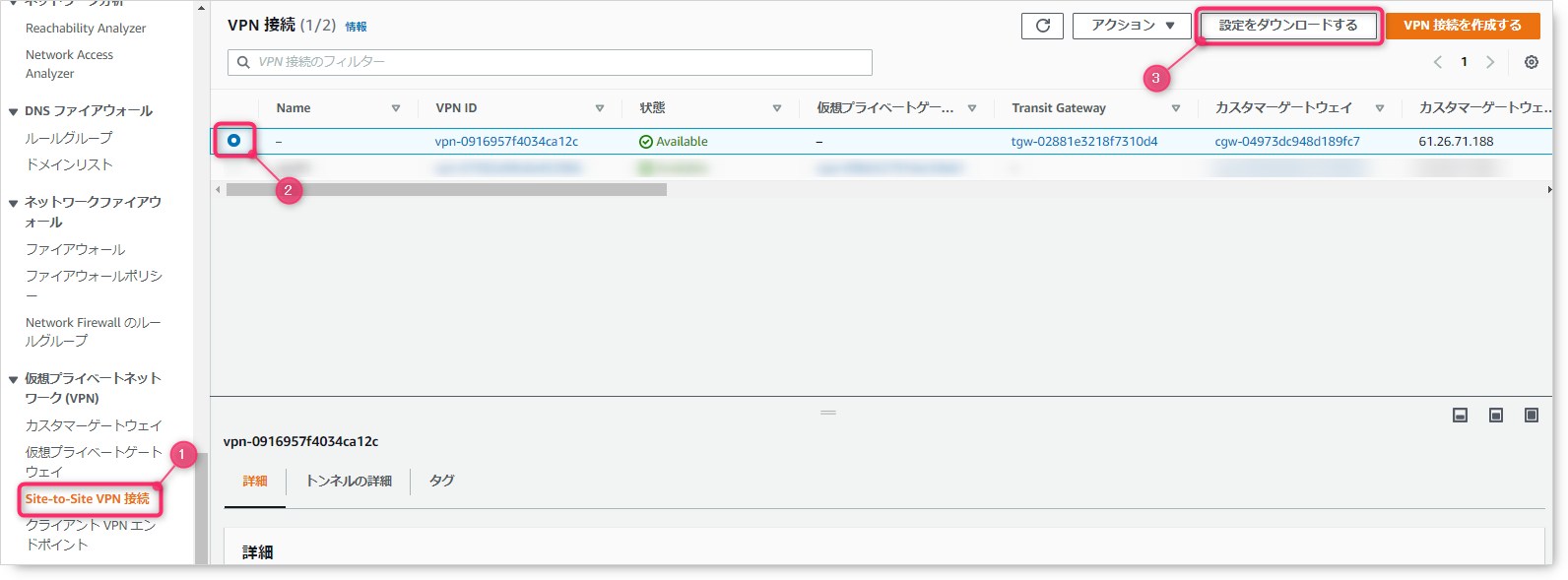

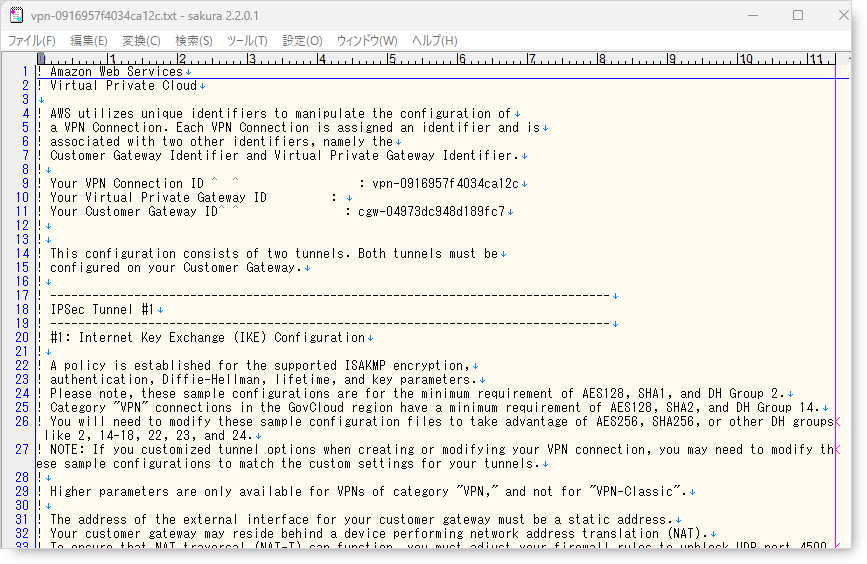

AWS側の設定として以上です。最後にSite-to-Site VPNを参照するとTransit Gatewayとカスタマーゲートウェイがアタッチされた設定が存在していますので、選択し「設定をダウンロード」します。この設定はオンプレ側VPN装置のサンプルコンフィグとなります。

サンプルコンフィグをダウンロードしたらあとは実機に投入することになりますが、今回の記事では省略します。もし、詳細を知りたい方は前回のブログで説明していますので参照ください。

なお、オンプレVPN装置側でもVPN、BGPが問題なく設定できればAWSとコネクションを張り下記のようにステータスが「Up」、詳細は「X BGP ROUTERS」と表示されます。

一応、オンプレ側のルーティングテーブルも参考に貼っときます。※BGPでVPC(tyo_vpc_01)の10.1.0.0/16を学習していることがわかります。(12行目のルーティング)

FGT60D # get router info routing-table all

Routing table for VRF=0

Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP

O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default

S* 0.0.0.0/0 [5/0] via 61.26.71.129, wan1

B 10.1.0.0/16 [20/100] via 169.254.157.109, P1_AWS-vpn2-T1, 00:01:30

C 61.26.71.128/25 is directly connected, wan1

C 169.254.157.108/30 is directly connected, P1_AWS-vpn2-T1

C 169.254.157.110/32 is directly connected, P1_AWS-vpn2-T1

C 169.254.181.80/30 is directly connected, P1_AWS-vpn2-T2

C 169.254.181.82/32 is directly connected, P1_AWS-vpn2-T2

C 192.168.0.0/24 is directly connected, internal1

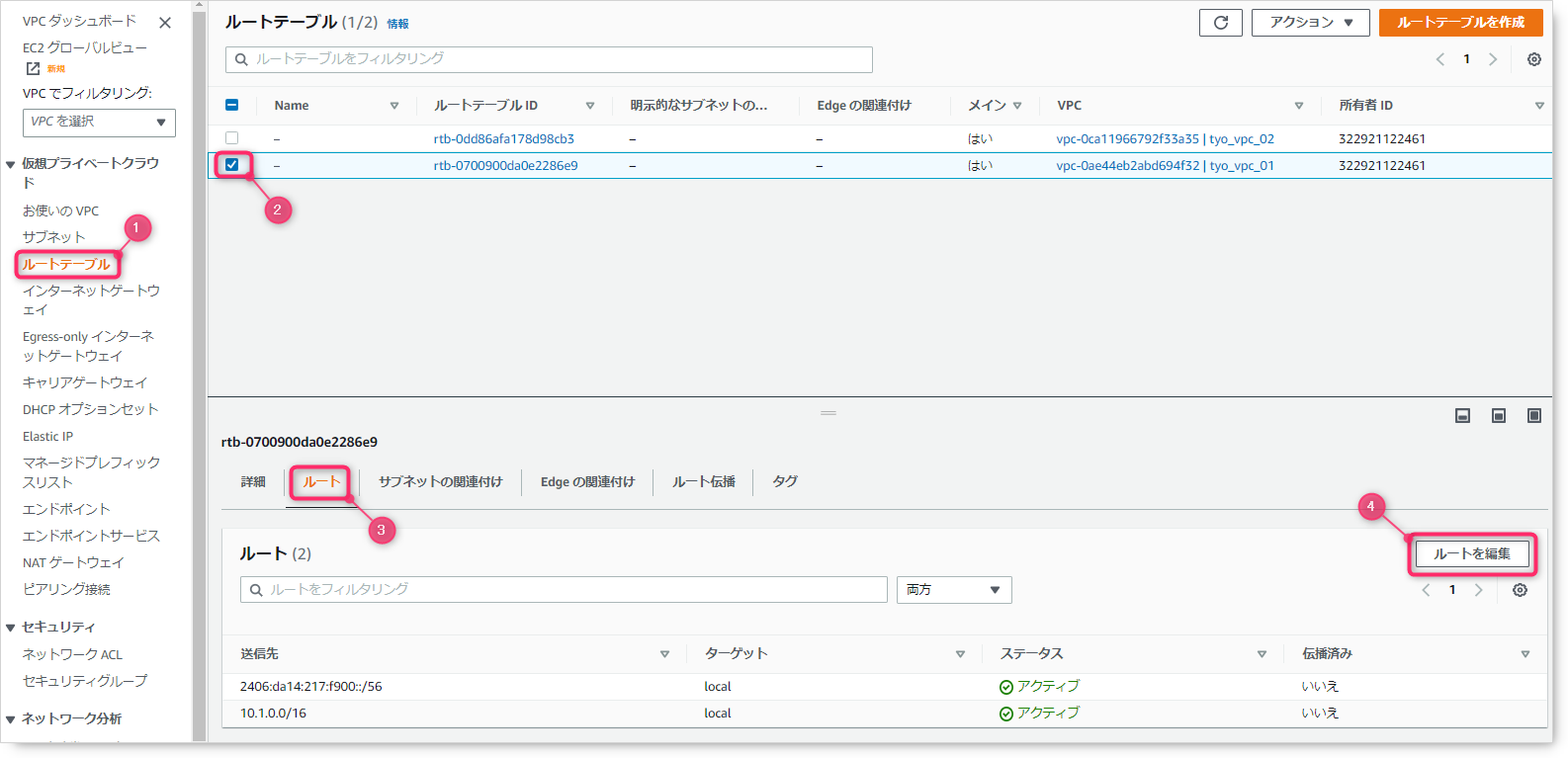

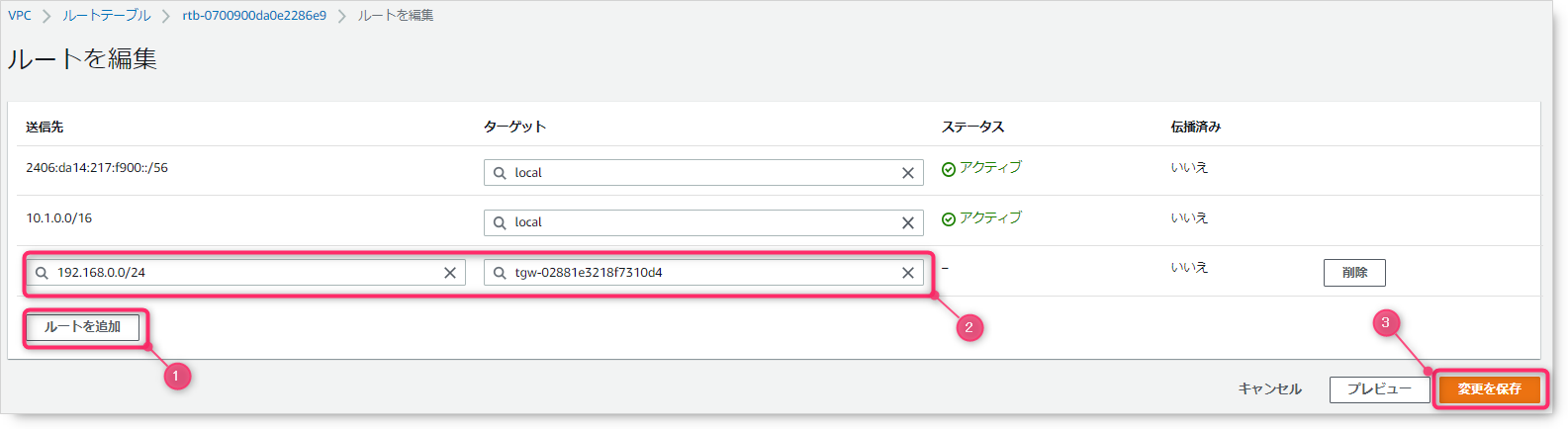

FGT60D #最後にVPCに適用しているルートテーブルにオンプレ向けのルーティングを設定します。

オンプレ側ネットワークのルーティングをターゲットTransit Gatewayにします。

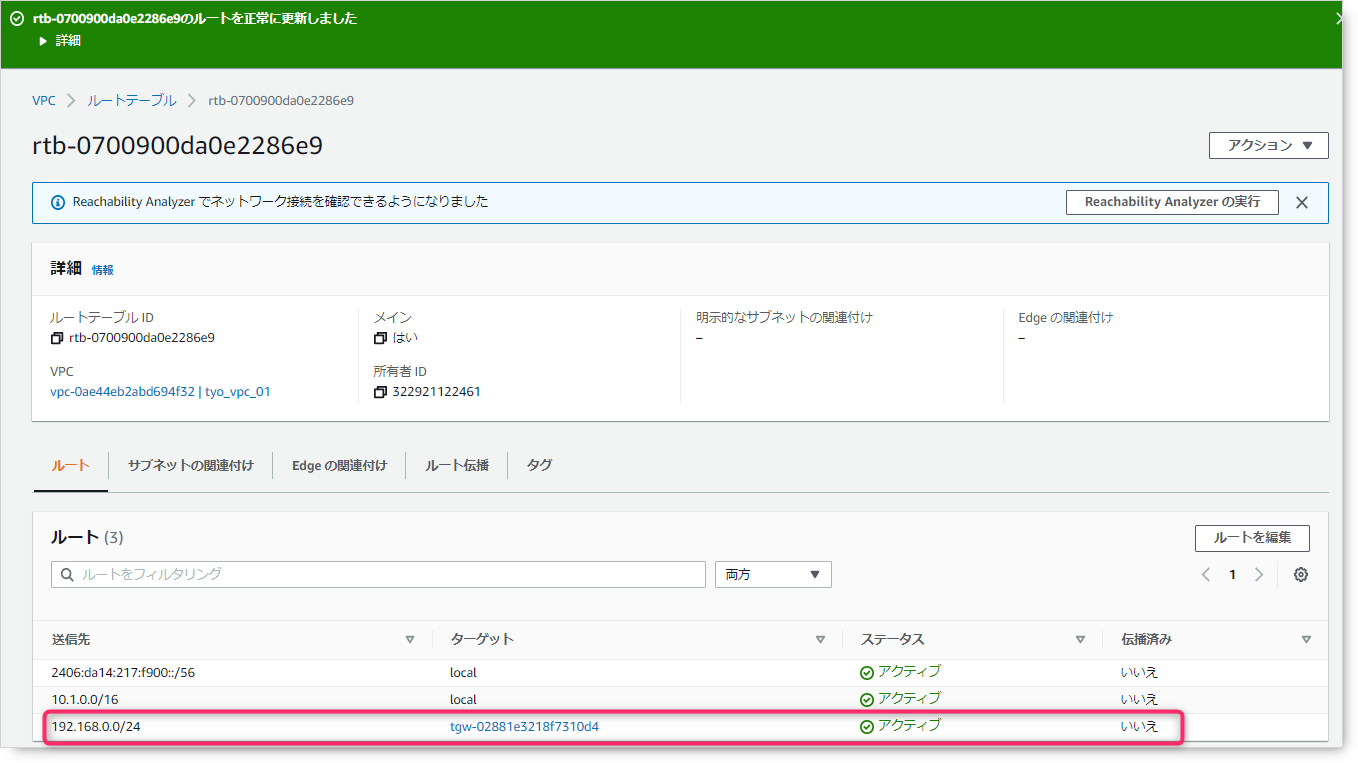

設定したルーティングがアクティブになったことを確認します。

以上で、Transit Gateway経由によるオンプレ~AWS間接続の完了です。オンプレ側のPCからEC2インスタンスにtracerouteが成功することを確認します。(2ホップはVPNトンネルなので表示されないと推測)

C:\Users\ktrwa>tracert -d 10.1.11.100

10.1.11.100 へのルートをトレースしています。経由するホップ数は最大 30 です

1 4 ms 8 ms 8 ms 192.168.0.254

2 * * * 要求がタイムアウトしました。

3 12 ms 19 ms 15 ms 10.1.11.100

トレースを完了しました。

C:\Users\ktrwa>Transit GatewayのVPN接続は以上です。次ページは別VPC間の接続を実施します。

ディスカッション

コメント一覧

まだ、コメントがありません