[AWS] Transit Gatewayを使ってVPN,VPC,別リージョン接続を試してみる

目次

③別VPC間を接続してみる

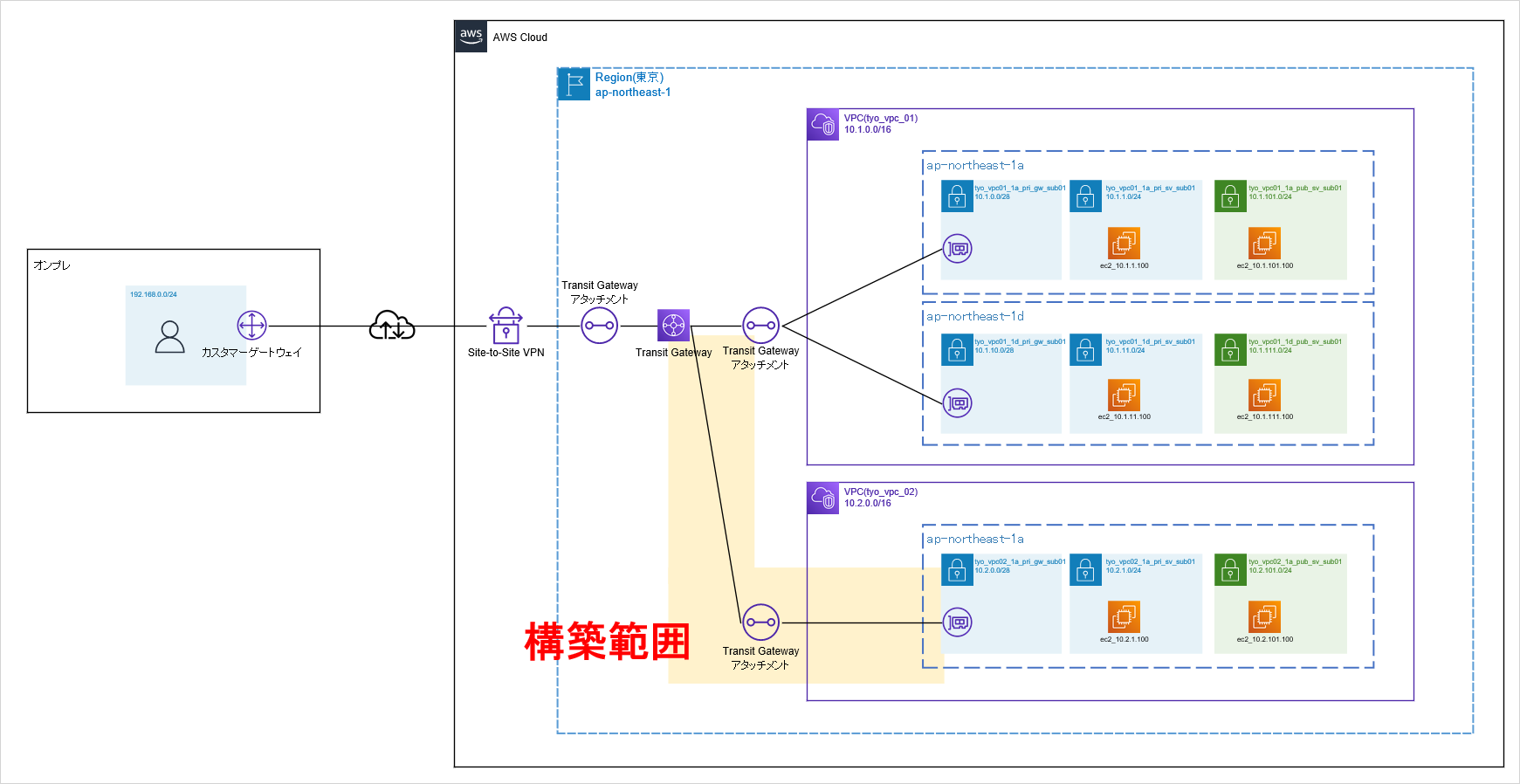

構成

次に2つのVPC間をTransit Gateway経由で接続します。

構築に当たっては、下記の作業を行います。

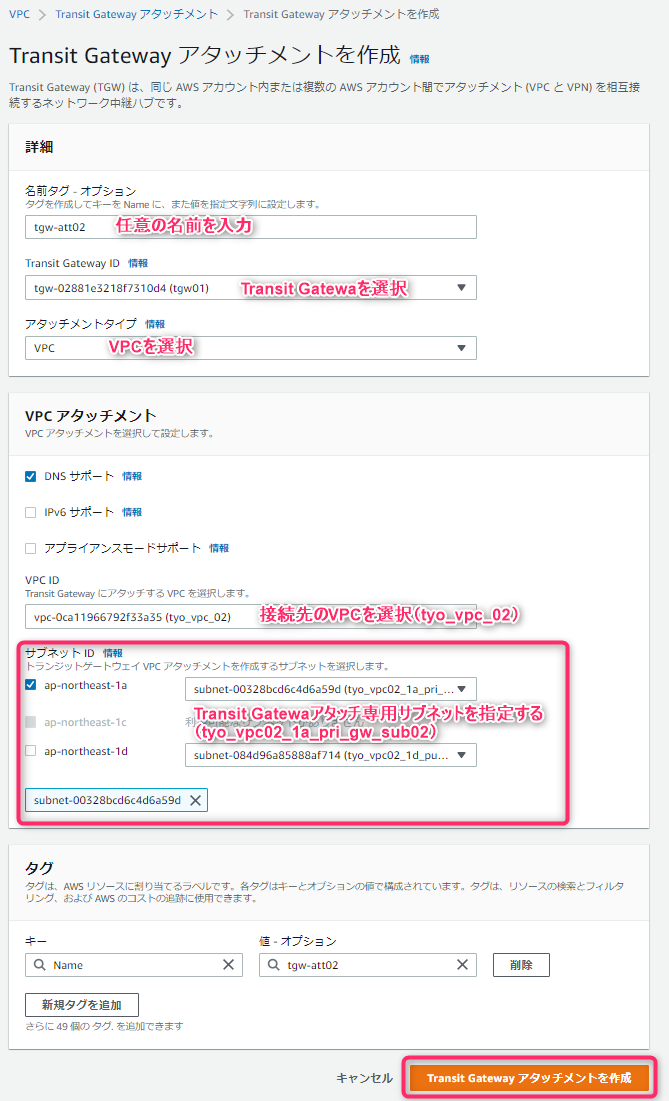

- 既に作成済みのTransit GatewayにVPC(tyo_vpc_02)をアタッチする

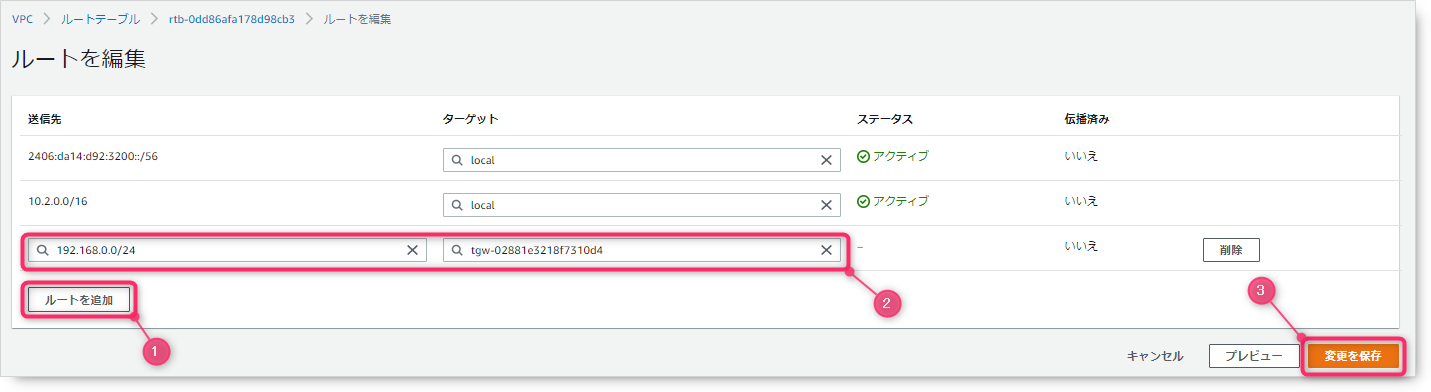

- VPC(tyo_vpc_02)のルートテーブルにオンプレ側のルーティングを追加する

設定方法

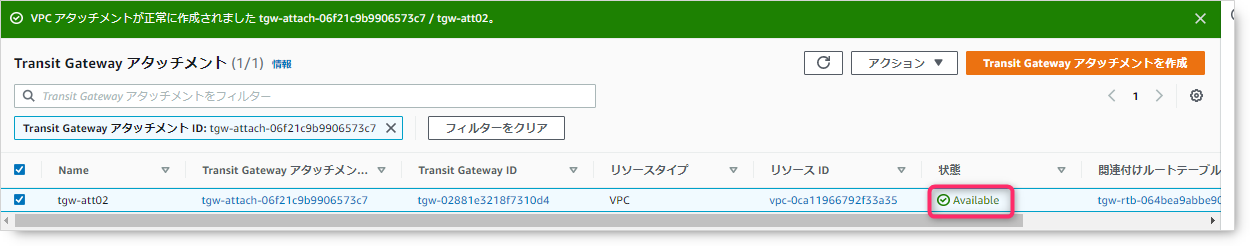

状態がAvailableになることを確認します。

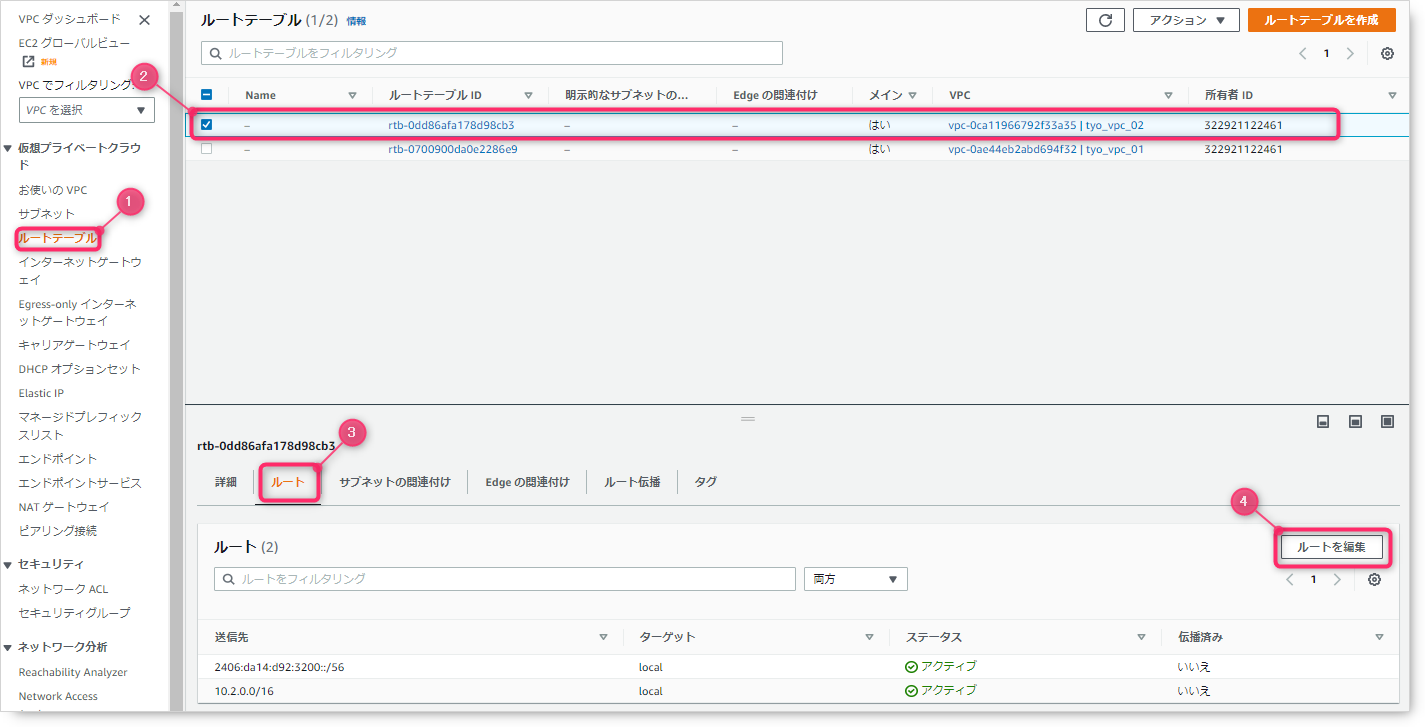

次に接続先となるtyo_vpc_02のルートテーブルに、オンプレ向けのルーティング追加をします。

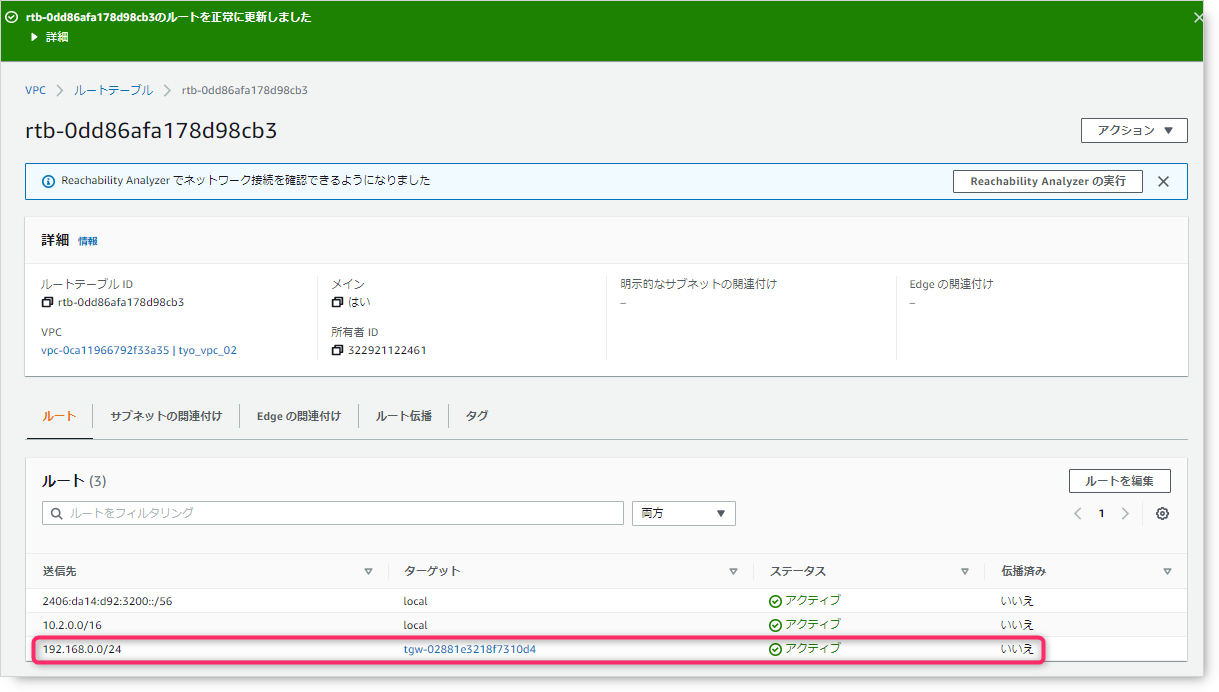

追加したルーティングのステータスがアクティブになったことを確認します。

オンプレ側のルーティンテーブルを参照すると、tyo_vpc_02(10.2.0.0/16)のネットワークをBGPで学習していることが確認できます。(13行目を参照)

FGT60D # get router info routing-table all

Routing table for VRF=0

Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP

O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default

S* 0.0.0.0/0 [5/0] via 61.26.71.129, wan1

B 10.1.0.0/16 [20/100] via 169.254.157.109, P1_AWS-vpn2-T1, 09:18:42

B 10.2.0.0/16 [20/100] via 169.254.157.109, P1_AWS-vpn2-T1, 00:06:26

C 61.26.71.128/25 is directly connected, wan1

C 169.254.157.108/30 is directly connected, P1_AWS-vpn2-T1

C 169.254.157.110/32 is directly connected, P1_AWS-vpn2-T1

C 169.254.181.80/30 is directly connected, P1_AWS-vpn2-T2

C 169.254.181.82/32 is directly connected, P1_AWS-vpn2-T2

C 192.168.0.0/24 is directly connected, internal1

FGT60D #また、オンプレ内のPCからtyo_vpc_02(10.2.0.0/16)に存在するEC2インスタンスまで疎通が可能であることも確認できました。

C:\Users\ktrwa>tracert -d 10.2.1.100

10.2.1.100 へのルートをトレースしています。経由するホップ数は最大 30 です

1 3 ms 6 ms 5 ms 192.168.0.254

2 * * * 要求がタイムアウトしました。

3 15 ms 13 ms 18 ms 10.2.1.100

トレースを完了しました。

C:\Users\ktrwa>別VPC間の接続は以上です。次に別リージョンとの接続を実施します。

ディスカッション

コメント一覧

まだ、コメントがありません